1 案例:配置基本ACL

1.1 问题

- 禁止 PC1 网络访问服务器 Server1

- 允许其他所有的访问流量

1.2 方案

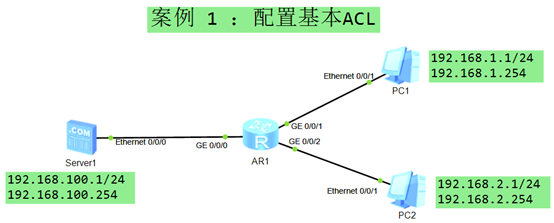

搭建实验环境,如图-1所示。

图-1

图-1

1.3 步骤

实现此案例需要按照如下步骤进行。

[hidecontent type=”payshow”]

配置终端设备 – PC1

- 地址: 192.168.1.1

- 掩码: 255.255.255.0

- 网关: 192.168.1.254

配置终端设备 – PC2

- 地址: 192.168.2.1

- 掩码: 255.255.255.0

- 网关: 192.168.2.254

配置终端设备 – Server1

- 地址: 192.168.100.1

- 掩码: 255.255.255.0

- 网关: 192.168.100.254

配置网络设备 – R1

- <Huawei>system–view // 进入系统模式

- [Huawei]sysname R1 // 更改设备名称

- [R1]interface gi0/0/1 // 连接 PC1

- [R1–GigabitEthernet0/0/1]ip address 192.168.1.254 24 // 配置IP地址

- [R1–GigabitEthernet0/0/1]quit

- [R1]interface gi0/0/2 // 连接 PC2

- [R1–GigabitEthernet0/0/2]ip address 192.168.2.254 24 // 配置 IP 地址

- [R1–GigabitEthernet0/0/2]quit

配置 ACL

- [R1]acl 2000 // 创建基本 ACL

- [R1–acl–basic-2000]rule 5 deny source 192.168.1.1 0.0.0.0 // 拒绝源为 PC1的流量

- [R1–acl–basic-2000]quit

- [R1]interface g0/0/0 // 连接 Server1 的接口

- [R1–GigabitEthernet0/0/0]traffic–filter outbound acl 2000 // 调用在端口的出方向

- [R1–GigabitEthernet0/0/0]quit

测试

- display acl all // 查看设备上所有的 ACL

- display acl 2000 // 查看 ACL 2000 的内容

- PC1不能ping通Server1

- PC2可以ping通Server1

- PC1可以ping通 PC2

2 案例:配置高级ACL

2.1 问题

- 允许Client1访问Server1的Web服务

- 允许Client1 访问网络 192.168.2.0/24

- 禁止Client1 访问其他网络

2.2 方案

搭建实验环境,如图-2所示。

图-2

图-2

2.3 步骤

实现此案例需要按照如下步骤进行。

1)配置终端设备 – Client1

- 地址:192.168.1.1

- 掩码:255.255.255.0

- 网关:192.168.1.254

2)配置终端设备 – PC1

- 地址:192.168.2.1

- 掩码:255.255.255.0

- 网关:192.168.2.254

3)配置终端设备 – Server1

- 地址:192.168.3.1

- 掩码:255.255.255.0

- 网关:192.168.3.254

- 配置 HTTP 服务

4)配置网络设备 – R1

- <Huawei>system–view // 进入系统模式

- [Huawei]sysname R1 // 更改设备名称

- [R1]interface gi0/0/2 // 连接 Client1

- [R1–GigabitEthernet0/0/2] ip address 192.168.1.254 24

- [R1–GigabitEthernet0/0/2] quit

- [R1]interface gi0/0/0 // 连接 R2的接口

- [R1–GigabitEthernet0/0/0] ip address 192.168.12.1 24

- [R1–GigabitEthernet0/0/0] quit

- [R1]ip route–static 0.0.0.0 0.0.0.0 192.168.12.2 // 去往其他网段的默认路由

5)配置网络设备 – R2

- <Huawei>system–view // 进入系统模式

- [Huawei]sysname R2 // 更改设备名称

- [R2]interface gi0/0/2 // 连接 PC1

- [R2–GigabitEthernet0/0/2] ip address 192.168.2.254 24

- [R2–GigabitEthernet0/0/2] quit

- [R2]interface gi0/0/1 // 连接 R1 的接口

- [R2–GigabitEthernet0/0/1] ip address 192.168.12.2 24

- [R2–GigabitEthernet0/0/1] quit

- [R2]interface gi0/0/0 // 连接 R3 的接口

- [R2–GigabitEthernet0/0/0] ip address 192.168.23.2 24

- [R2–GigabitEthernet0/0/0] quit

- [R2]ip route–static 192.168.1.0 255.255.255.0 192.168.12.1 // 去往Client1的网段

- [R2]ip route–static 192.168.3.0 255.255.255.0 192.168.23.3 // 去往Server1的网段

6)配置网络设备 – R3

- <Huawei>system–view // 进入系统模式

- [Huawei]sysname R3 // 更改设备名称

- [R3]interface gi0/0/2 // 连接 Server1

- [R3–GigabitEthernet0/0/2] ip address 192.168.3.254 24

- [R3–GigabitEthernet0/0/2] quit

- [R3]interface gi0/0/1 // 连接 R2 的接口

- [R3–GigabitEthernet0/0/1] ip address 192.168.23.3 24

- [R3–GigabitEthernet0/0/1] quit

- [R3]ip route–static 0.0.0.0 0.0.0.0 192.168.23.2 // 去往其他网段的默认路由

7)配置控制策略并调用

- [R1]acl 3000 // 创建高级ACL

- [R1–acl–adv-3000]rule 5 permit tcp source 192.168.1.1 0 destination 192.168.3.1

- 0 destination–port eq 80 // 允许 Client 到 Server 的 web 流量

- [R1–acl–adv-3000]rule 10 permit ip source 192.168.1.1 0 destination 192.168.2.0

- 0.0.0.255 // 允许 Client 到 PC1 网段的所有流量

- [R1–acl–adv-3000]rule 15 deny ip source 192.168.1.1 0 destination any

- //拒绝所有其他流量

- [R1–acl–adv-3000]quit

- [R1]interface gi0/0/2 // Client 的网关接口

- [R1–GigabitEthernet0/0/2] traffic–filter inbound acl 3000 // 接口的入向调用ACL

8)测试

- Client1可以通过 HTTP 客户端访问Server1的网页(web服务)

- Client1可以ping通网络192.168.2.0/24 中的 PC1

- Client1不能ping通网络192.168.3.0/24,以及其他网段,比如192.168.12.0 中的接口地址

3 案例:ACL 应用之ICMP

3.1 问题

- 如图配置IP地址,配置路由,确保各设备互通

- 拒绝Client 1 ping 通 Server1

- 其他流量均可以互通

3.2 方案

搭建实验环境,如图-3所示。

图-3

图-3

3.3 步骤

实现此案例需要按照如下步骤进行。

1)配置终端设备 – Client 1

- 地址:192.168.1.1

- 掩码:255.255.255.0

- 网关:192.168.1.254

2)配置终端设备 – Client 2

- 地址:192.168.2.1

- 掩码:255.255.255.0

- 网关:192.168.2.254

配置终端设备 – Server1

- 地址:192.168.3.1

- 掩码:255.255.255.0

- 网关:192.168.3.254

3)配置网络设备 – R1

- <Huawei>system–view // 进入系统模式

- [Huawei]sysname R1 // 更改设备名称

- [R1]interface gi0/0/2 // 连接 Client1

- [R1–GigabitEthernet0/0/2] ip address 192.168.1.254 24

- [R1–GigabitEthernet0/0/2] quit

- [R1]interface gi0/0/0 // 连接 R2的接口

- [R1–GigabitEthernet0/0/0] ip address 192.168.12.1 24

- [R1–GigabitEthernet0/0/0] quit

- [R1]ip route–static 0.0.0.0 0.0.0.0 192.168.12.2 // 去往其他网段的默认路由

4)配置网络设备 – R2

- <Huawei>system–view // 进入系统模式

- [Huawei]sysname R2 // 更改设备名称

- [R2]interface gi0/0/2 // 连接 PC1

- [R2–GigabitEthernet0/0/2] ip address 192.168.2.254 24

- [R2–GigabitEthernet0/0/2] quit

- [R2]interface gi0/0/1 // 连接 R1 的接口

- [R2–GigabitEthernet0/0/1] ip address 192.168.12.2 24

- [R2–GigabitEthernet0/0/1] quit

- [R2]interface gi0/0/0 // 连接 R3 的接口

- [R2–GigabitEthernet0/0/0] ip address 192.168.23.2 24

- [R2–GigabitEthernet0/0/0] quit

- [R2]ip route–static 192.168.1.0 255.255.255.0 192.168.12.1 // 去往Client1的网段

- [R2]ip route–static 192.168.3.0 255.255.255.0 192.168.23.3 // 去往Server1的网段

5)配置网络设备 – R3

- <Huawei>system–view // 进入系统模式

- [Huawei]sysname R3 // 更改设备名称

- [R3]interface gi0/0/2 // 连接 Server1

- [R3–GigabitEthernet0/0/2] ip address 192.168.3.254 24

- [R3–GigabitEthernet0/0/2] quit

- [R3]interface gi0/0/1 // 连接 R2 的接口

- [R3–GigabitEthernet0/0/1] ip address 192.168.23.3 24

- [R3–GigabitEthernet0/0/1] quit

- [R3]ip route–static 0.0.0.0 0.0.0.0 192.168.23.2 // 去往其他网段的默认路由

6)在 R1 上配置并调用 ACL,拒绝 Client1 ping Server1

- [R1] acl 3000

- [R1–acl–adv-3000]rule 10 deny icmp source 192.168.1.1 0 destination 192.168.3.1 0

- [R1] interface gi0/0/2

- [R1–GigabitEthernet0/0/2] traffic–filter inbound acl 3000 // 在该接口入向调用ACL

7)测试

- 在Client1 测试:

- Ping 192.168.3.1 ,不通;

4 案例:ACL 应用之Telnet

4.1 问题

- 如图配置IP地址,配置路由,确保各设备互通

- 拒绝 R1 远程管理 R3

- 仅允许 192.168.1.254 远程管理 R2

- 其他流量均可以互通

4.2 方案

搭建实验环境,如图-4所示。

图-4

图-4

4.3 步骤

实现此案例需要按照如下步骤进行。

1)配置终端设备 – Client 1

- 地址:192.168.1.1

- 掩码:255.255.255.0

- 网关:192.168.1.254

2)配置终端设备 – Client 2

- 地址:192.168.2.1

- 掩码:255.255.255.0

- 网关:192.168.2.254

3)配置终端设备 – Server1

- 地址:192.168.3.1

- 掩码:255.255.255.0

- 网关:192.168.3.254

4)配置网络设备 – R1

- <Huawei>system–view // 进入系统模式

- [Huawei]sysname R1 // 更改设备名称

- [R1]interface gi0/0/2 // 连接 Client1

- [R1–GigabitEthernet0/0/2] ip address 192.168.1.254 24

- [R1–GigabitEthernet0/0/2] quit

- [R1]interface gi0/0/0 // 连接 R2的接口

- [R1–GigabitEthernet0/0/0] ip address 192.168.12.1 24

- [R1–GigabitEthernet0/0/0] quit

- [R1]ip route–static 0.0.0.0 0.0.0.0 192.168.12.2 // 去往其他网段的默认路由

5)配置网络设备 – R2

- <Huawei>system–view // 进入系统模式

- [Huawei]sysname R2 // 更改设备名称

- [R2]interface gi0/0/2 // 连接 PC1

- [R2–GigabitEthernet0/0/2] ip address 192.168.2.254 24

- [R2–GigabitEthernet0/0/2] quit

- [R2]interface gi0/0/1 // 连接 R1 的接口

- [R2–GigabitEthernet0/0/1] ip address 192.168.12.2 24

- [R2–GigabitEthernet0/0/1] quit

- [R2]interface gi0/0/0 // 连接 R3 的接口

- [R2–GigabitEthernet0/0/0] ip address 192.168.23.2 24

- [R2–GigabitEthernet0/0/0] quit

- [R2]ip route–static 192.168.1.0 255.255.255.0 192.168.12.1 // 去往Client1的网段

- [R2]ip route–static 192.168.3.0 255.255.255.0 192.168.23.3 // 去往Server1的网段

- [R2]user–interface vty 0 4

- [R2–ui–vty0-4]authentication–mode password // 配置认证方式为“密码认证”

- Please configure the login password (maximum length 16):HCIE // 配置密码为 HCIE

6)配置网络设备 – R3

- <Huawei>system–view // 进入系统模式

- [Huawei]sysname R3 // 更改设备名称

- [R3]interface gi0/0/2 // 连接 Server1

- [R3–GigabitEthernet0/0/2] ip address 192.168.3.254 24

- [R3–GigabitEthernet0/0/2] quit

- [R3]interface gi0/0/1 // 连接 R2 的接口

- [R3–GigabitEthernet0/0/1] ip address 192.168.23.3 24

- [R3–GigabitEthernet0/0/1] quit

- [R3]ip route–static 0.0.0.0 0.0.0.0 192.168.23.2 // 去往其他网段的默认路由

- [R3]user–interface vty 0 4

- [R3–ui–vty0-4]authentication–mode password // 配置认证方式为“密码认证”

- Please configure the login password (maximum length 16):HCIE // 配置密码为 HCIE

7)在 R3 上配置并调用 ACL ,拒绝 R1 远程管理 R3

- [R3] acl 2000

- [R3–acl–basic-2000] rule 10 deny source 192.168.12.1 0

- [R3–acl–basic-2000] rule 30 permit source any

- [R3–acl–basic-2000] quit

- [R3]user–interface vty 0 4

- [R3–ui–vty0-4] acl 2000 inbound

8)在 R2 上配置并调用 ACL,仅允许 192.168.1.254 远程管理 R2

- [R2] acl 2023

- [R2–acl–basic-2023] rule 10 permit source 192.168.1.254 0.0.0.0

- [R2–acl–basic-2023] quit

- [R2]user–interface vty 0 4

- [R2–ui–vty0-4] acl 2023 inbound

5 案例:ACL 应用之VRRP

5.1 问题

- 如图配置IP地址

- 配置 VRRP 虚拟网关和优先级

- 配置 ACL 确保 R2 也成为 Master

- 确保其他类型的流量可以互通

5.2 方案

搭建实验环境,如图-5所示。

图-5

图-5

5.3 步骤

实现此案例需要按照如下步骤进行。

1)配置终端设备 – PC1

- 地址:192.168.1.1

- 掩码:255.255.255.0

- 网关:192.168.1.254 // 虚拟网关IP地址

2)配置网络设备 – SW1

- <Huawei>system–view // 进入系统视图

- [Huawei]sysname SW1 // 修改设备名称为 SW1

- [SW1] vlan 10 // 创建 vlan 10

- [SW1–vlan10]quit

- [SW1]interface GigabitEthernet 0/0/1 // SW1 与 R1 的互联接口

- [SW1–GigabitEthernet0/0/1]port link–type access // 配置链路类型为 access

- [SW1–GigabitEthernet0/0/1]port default vlan 10 // 将端口加入 vlan 10

- [SW1–GigabitEthernet0/0/1]quit

- [SW1]interface gi0/0/2 // SW1 与 R2 的互联接口

- [SW1–GigabitEthernet0/0/2]port link–type access // 配置链路类型为 access

- [SW1–GigabitEthernet0/0/2]port default vlan 10 // 将端口加入 vlan 10

- [SW1–GigabitEthernet0/0/2]quit

- [SW1]interface gi0/0/3 // SW1 与 PC1 的互联接口

- [SW1–GigabitEthernet0/0/3]port link–type access // 配置链路类型为 access

- [SW1–GigabitEthernet0/0/3]port default vlan 10 // 将端口加入 vlan 10

- [SW1–GigabitEthernet0/0/3]quit

3)配置网络设备 – R1 和 VRRP

- <Huawei>system–view // 进入系统模式

- [Huawei]sysname R1 // 更改设备名称

- [R1]interface gi0/0/0 // 连接 SW1 的接口

- [R1–GigabitEthernet0/0/0] ip address 192.168.1.251 24

- [R1–GigabitEthernet0/0/0] vrrp vrid 1 virtual–ip 192.168.1.254 // 配置 VRRP

- [R1–GigabitEthernet0/0/0] vrrp vrid 1 priority 200 // 配置主网关优先级

- [R1–GigabitEthernet0/0/0] quit

4)配置网络设备 – R2 和 VRRP

- <Huawei>system–view // 进入系统模式

- [Huawei]sysname R2 // 更改设备名称

- [R2]interface gi0/0/0 // 连接 SW1 的接口

- [R2–GigabitEthernet0/0/0] ip address 192.168.1.252 24

- [R2–GigabitEthernet0/0/0] vrrp vrid 1 virtual–ip 192.168.1.254 // 配置 VRRP

- [R2–GigabitEthernet0/0/0] vrrp vrid 1 priority 150 // 配置备份网关优先级

- [R2–GigabitEthernet0/0/0] quit

5)验证 VRRP

- [R1]display vrrp brief // 主网关

- Total:1 Master:1 Backup:0 Non–active:0

- VRID State Interface Type Virtual IP

- —————————————————————-

- 1 Master GE0/0/0 Normal 192.168.1.254

- [R2]display vrrp brief // 备份网关

- Total:1 Master:0 Backup:1 Non–active:0

- VRID State Interface Type Virtual IP

- —————————————————————-

- 1 Backup GE0/0/0 Normal 192.168.1.254

6)在 R2 上配置并调用 ACL ,拒绝 R1 发送 VRRP

- [R2] acl 3002

- [R2–acl–adv-3002]rule 10 deny 112 source 192.168.1.251 0 destination 224.0.0.18 0

- // 拒绝 R1 发送的 VRRP 报文

- [R2] interface gi0/0/0

- [R2–GigabitEthernet0/0/0] traffic–filter inbound acl 3002 // 接口入向调用ACL

7)再次验证 VRRP (R1和R2均为Master)

- [R1]display vrrp brief // 主网关

- Total:1 Master:1 Backup:0 Non–active:0

- VRID State Interface Type Virtual IP

- —————————————————————-

- 1 Master GE0/0/0 Normal 192.168.1.254

- [R2]display vrrp brief // 主网关

- Total:1 Master:0 Backup:1 Non–active:0

- VRID State Interface Type Virtual IP

- —————————————————————-

- 1 Master GE0/0/0 Normal 192.168.1.254[/hidecontent]