准备工具:

1、KALI LINUX

2、windowns

桥接NAT网卡,自动获取IP

测试windowns上网无问题及查看IP地址

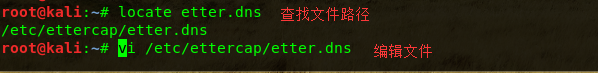

打开KALI命令行,查找并编辑etter.dns文件

在打开的命令行中输入I ,编辑完成后按ESC,:wq保存

编辑完成后保存

KALI打开ettercap-g工具

选择网口

扫描存活的主机

完成所有操作以后在命令行中启用apache2

![]()

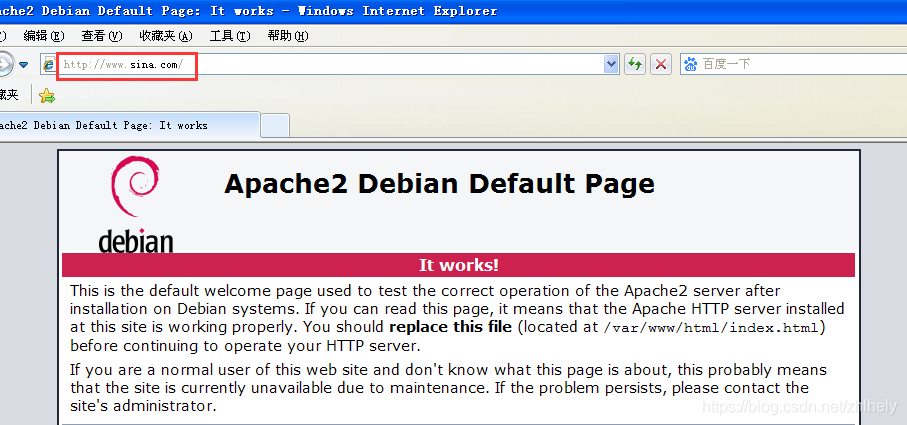

最后就可以在WINDOWNS上访问网页,此时该网页就被劫持

可以看到,PING访问回显的IP并不是真实网站的IP,而是KALI的IP地址