近日,360安全中心在全球范围内率先监测到一例使用0day漏洞的APT攻击,经分析发现,该攻击是全球首个使用浏览器0day漏洞的新型Office文档攻击。

只要打开恶意文档就可能中招

被黑客植入后门木马甚至完全控制电脑

通过分析溯源,360已完整捕获黑客攻击过程,第一时间向微软报告浏览器0day漏洞细节,并将该漏洞命名为“双杀”漏洞。“双杀”漏洞可影响最新版本的IE浏览器及使用IE内核的应用程序。目前,360正紧急推进该漏洞的补丁发布。

在此期间提醒相关用户,

请勿随意打开陌生的Office文档,

同时使用安全软件防护可能出现的攻击。

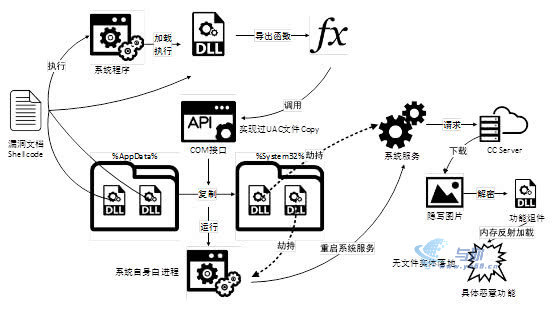

黑客是通过投递内嵌恶意网页的Office文档的形式实施此次APT攻击,中招者打开文档后,所有的漏洞利用代码和恶意荷载都通过远程的服务器加载。攻击的后期利用阶段使用了公开的UAC绕过技术,并利用了文件隐写技术和内存反射加载的方式来避免流量监测和实现无文件落地加载。

图:恶意程序逻辑整体执行流程

近年来,用户量庞大、看似安全无害Office文档已逐渐成为APT攻击最青睐的载体。

打开搭载了“双杀”漏洞的恶意文档,恶意网页将在后台静默运行并执行攻击程序,用户甚至还未感知得到,设备就已经被控制,黑客可趁机进行植入勒索病毒、监听监控、窃取敏感信息等任意操作。

在此,360安全中心提醒相关用户,请勿随意打开未知来路的office文档。同时,提醒各相关企、事业单位,警惕利用“双杀”漏洞发动的定向攻击,密切跟踪该漏洞的最新情况,及时评估漏洞对本单位系统的影响,同时使用安全软件防御可能的漏洞攻击。360安全中心将对该漏洞持续跟进关注,并推进相关安全补丁的发布。

素材来源:360黑板报

缓解手段为

以管理员权限运行cmd

reg export HKEY_CLASSES_ROOT\ms-msdt filename

reg delete HKEY_CLASSES_ROOT\ms-msdt /f输入这两条指令

撤销缓解手段则输入这条指令

reg import filename目前部分杀毒软件能拦截该病毒文件,但仍可以通过特殊手段绕过杀软拦截。建议更新Office

火绒安全实验室:

您好,收到反馈。该漏洞火绒于6月3日可以进行拦截,根据up主视频无法判断火绒版本。另外我们观察到视频中火绒显示红色感叹号,这表示up把火绒部分防护功能关闭了,此状态也可能会导致漏洞拦截失败。由于视频展示信息有限,如果up有什么问题可以随时联系我们

6666